如何查看计算机配置?win7

(如何查看计算机配置?win10)

前言

MAC(Media Access Control)地址用于定义网络设备的位置。MAC地址由48比特长和12位16进制数字组成,从左到右,0到23bit是厂商向IETF其他机构申请识别制造商的代码,从24到47bit由厂商自行分派,是各个厂商制造的所有网卡的一个唯一编号。

MAC地址可分为三类:

物理MAC地址:这种类型MAC该地址是世界上唯一的硬件地址;广播MAC地址:全1的MAC地址为广播地址(FF-FF-FF-FF-FF-FF),用来表示LAN所有终端设备;组播MAC地址:除广播地址外,第8bit为1的MAC地址为组播MAC用于代表地址(如01-00-00-00-00)LAN上一组终端。其中以01-80-c2开头的组播MAC地址叫BPDU MAC,一般作为协议报文的目的MAC地址标明协议报告。其中以01-80-c2开头的组播MAC地址叫BPDU MAC,一般作为协议报文的目的MAC地址标明协议报告。本文主要介绍MAC地址相关的7种配置示例。

网络民工网络民工专注IT在技术领域,结合实践经验,分享网络技术、系统集成、网络工程等一线技术分析和实践案例等深度干货文章。愿我们一起享受技术,实现梦想!70篇原创内容

01 配置静态MAC地址示例

组网需求

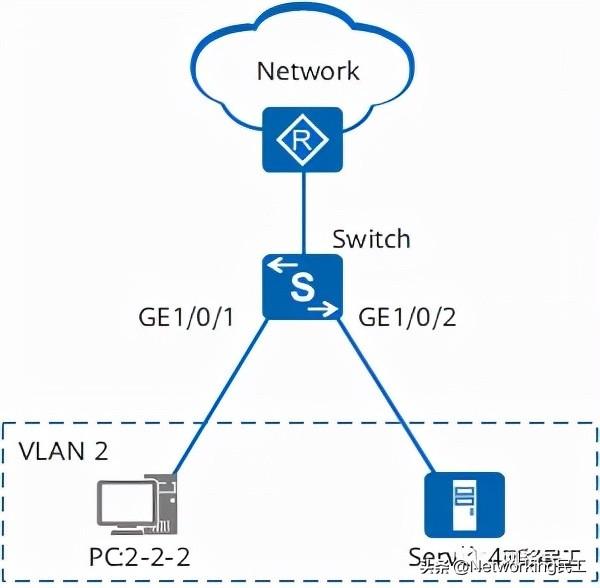

如图 1 所示,用户主机PC的MAC地址为0002-0002-0002,与Switch的GE1/0/1接口连接。Server服务器的MAC地址为0004-0004-0004,与Switch的GE1/0/2接口连接。用户主机PC和Server服务器均在VLAN2内通信。

为防止MAC地址攻击,在Switch的MAC在表中为用户主机添加静态表项。为防止非法用户假冒Server的MAC地址窃取重要用户信息Switch上为Server添加静态服务器MAC地址表项。

图 1 配置静态MAC表组网图

配置思路

采用以下思路配置MAC表:

创建VLAN,添加接口VLAN实现二层转发功能。添加静态MAC防止非法用户攻击地址表项。操作步骤

添加静态MAC地址表项

# 创建VLAN2,将接口GigabitEthernet1/0/1、GigabitEthernet1/0/2加入VLAN2。

<HUAWEI> system-view[HUAWEI]sysname Switch[Switch]vlan 2[Switch-vlan2]quit[Switch]interface gigabitethernet 1/0/1[Switch-GigabitEthernet1/0/1]port link-type access[Switch-GigabitEthernet1/0/1]port default vlan 2[Switch-GigabitEthernet1/0/1]quit[Switch]interface gigabitethernet 1/0/2[Switch-GigabitEthernet1/0/2]port link-type access[Switch-GigabitEthernet1/0/2]port default vlan 2[Switch-GigabitEthernet1/0/2]quit

# 配置静态MAC地址表项。

[Switch]mac-address static 2-2-2 GigabitEthernet 1/0/1 vlan 2[Switch]mac-address static 4-4-4 GigabitEthernet 1/0/2 vlan 2

验证配置结果

# 在任何视图下执行display mac-address static vlan 2命令,查看静态MAC表是否成功添加。

[Switch]display mac-address static vlan 2------------------------------------------------------------------------------- MAC Address VLAN/VSI/BD Learned-From Type -------------------------------------------------------------------------------0002-0002-0002 2/-/- GE1/0/1 static 0004-0004-0004 2/-/- GE1/0/2 static-------------------------------------------------------------------------------Total items displayed = 2

配置文件

Switch的配置文件

#sysname Switch#vlan batch 2#interface GigabitEthernet1/0/1 port link-type access port default vlan 2#interface GigabitEthernet1/0/2 port link-type access port default vlan 2#mac-address static 0002-0002-0002 GigabitEthernet1/0/1 vlan 2mac-address static 0004-0004-0004 GigabitEthernet1/0/2 vlan 2#return

02 配置黑洞MAC地址示例

组网需求

如图 2所示,交换机Switch接收非法用户的访问,非法用户MAC地址为0005-0005-0005VLAN为VLAN3。通过指定该MAC地址为黑洞MAC,过滤非法用户。通过指定该MAC地址为黑洞MAC,过滤非法用户。

图 2 配置黑洞MAC表组网图

配置思路

采用以下思路配置MAC表:

创建VLAN,实现二层转发功能。添加黑洞MAC表,防止MAC地址攻击。操作步骤

网络民工网络民工专注IT在技术领域,结合实践经验,分享网络技术、系统集成、网络工程等一线技术分析和实践案例等深度干货文章。愿我们一起享受技术,实现梦想!70篇原创内容

公众号

添加黑洞MAC地址表项

# 创建VLAN3。

<HUAWEI> system-view[HUAWEI]sysname Switch[Switch]vlan 3[Switch-vlan3]quit

# 添加黑洞MAC地址表项。

[Switch]mac-address blackhole 0005-0005-0005 vlan 3

验证配置结果

# 在任何视图下执行display mac-address blackhole命令,查看黑洞MAC表是否成功添加。

[Switch]display mac-address blackhole------------------------------------------------------------------------------- MAC Address VLAN/VSI/BD Learned-From Type ------------------------------------------------------------------------------- 0005-0005-0005 3/-/- - blackhole ------------------------------------------------------------------------------- Total items displayed = 1

配置文件

Switch的配置文件

#sysname Switch#vlan batch 3#mac-address blackhole 0005-0005-0005 vlan 3 #return

03 基于接口的配置MAC地址学习限制示例

组网需求

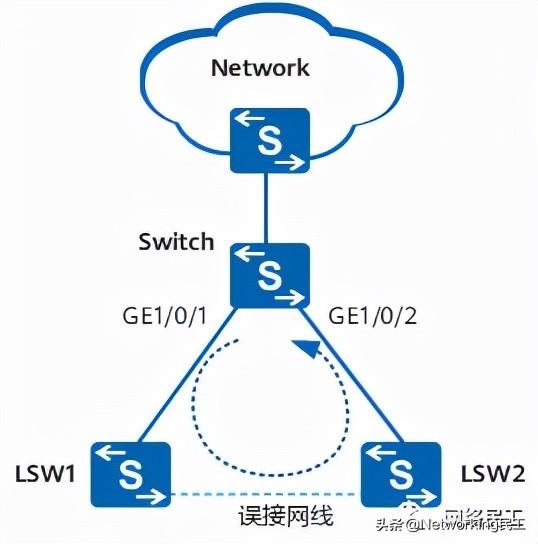

如图 3 所示,通过用户网络1和用户网络2LSW与Switch相连,Switch连接LSW的接口为GE1/0/1。用户网络1和用户网络2分别属于VLAN10和VLAN20。用户网络1和用户网络2分别属于VLAN10和VLAN20。在Switch为了控制接入用户的数量,可以基于接口GE1/0/1配置MAC限制地址学习功能。

图 3 基于接口的配置MAC地址学习限制数组网图

配置思路

采用如下的思路基于接口的配置MAC地址学习限制:

创建VLAN,添加接口VLAN实现二层转发功能。基于接口的配置MAC控制接入用户数量的地址学习限制。操作步骤

网络民工网络民工专注IT在技术领域,结合实践经验,分享网络技术、系统集成、网络工程等一线技术分析和实践案例等深度干货文章。愿我们一起享受技术,实现梦想!70篇原创内容

公众号

配置MAC地址学习限制

# 将GigabitEthernet1/0/1加入VLAN10和VLAN20。

<HUAWEI> system-view[HUAWEI]sysname Switch[Switch]vlan batch 10 20[Switch]interface gigabitethernet 1/0/1[Switch-GigabitEthernet1/0/1]port link-type hybrid[Switch-GigabitEthernet1/0/1]port hybrid tagged vlan 10 20

# 在接口GigabitEthernet1/0/1上配置MAC地址学习限制规则:最多可学习100个MAC地址,超过最大MAC地址学习数量的报文丢弃,并进行告警提示。

[Switch-GigabitEthernet1/

0/