一.什么是勒索病毒?

勒索病毒,是一种新型电脑病毒,主机感染勒索病毒文件后,会在主机上运行勒索程序,遍历本地所有磁盘指定类型文件进行加密操作,加密后文件无法读取。然后生成勒索通知,要求受害者在规定时间内支付一定价值的虚拟币才能恢复数据,否则会被销毁数据。从直观现象而言,勒索病毒的现象主要包含以下两种场景:

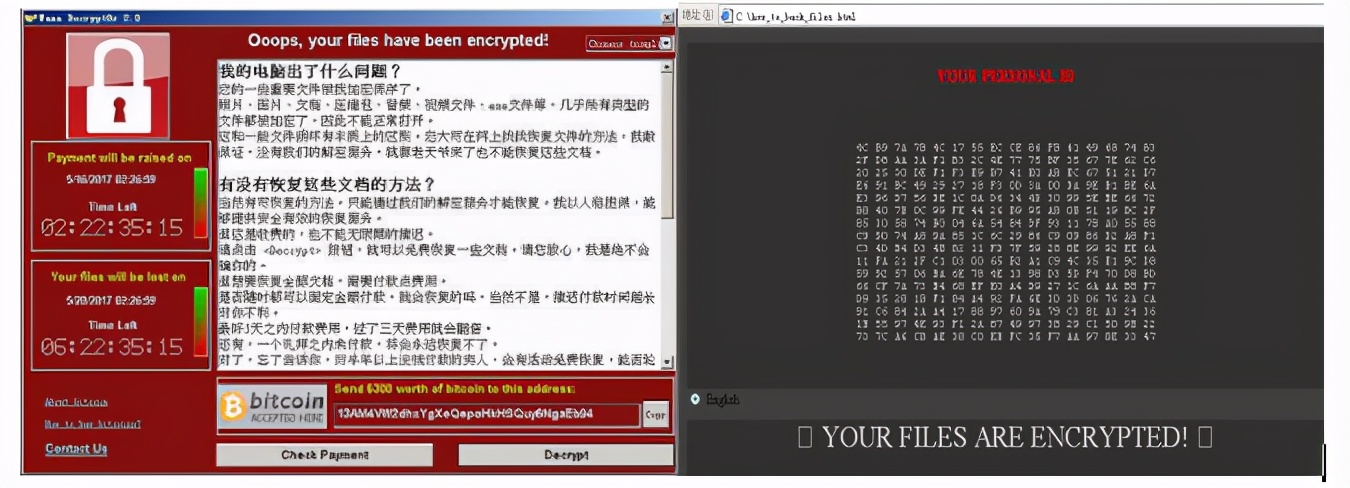

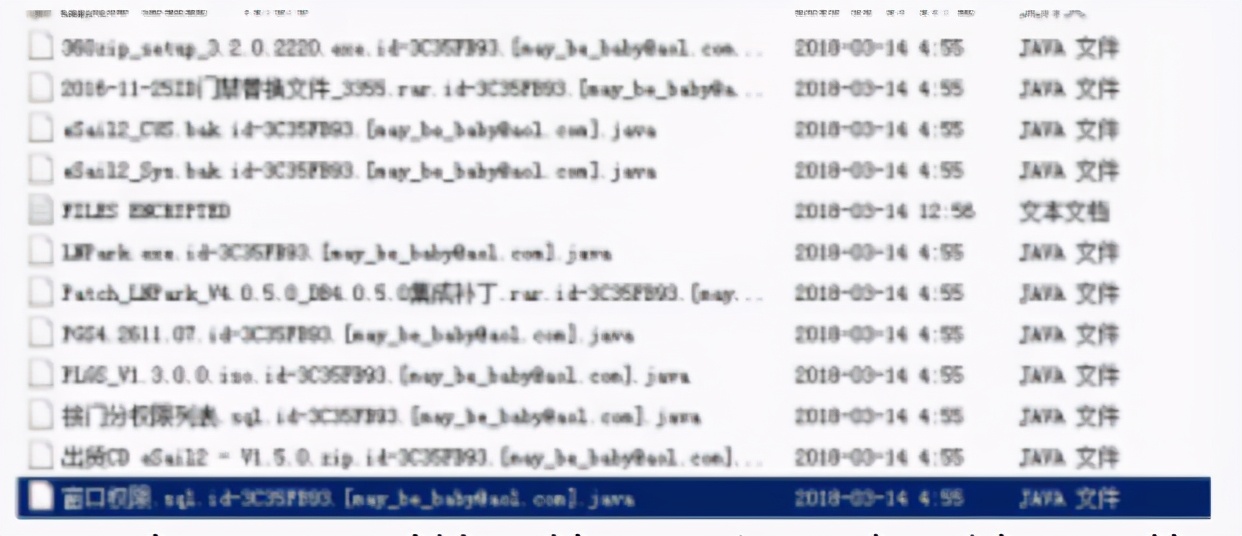

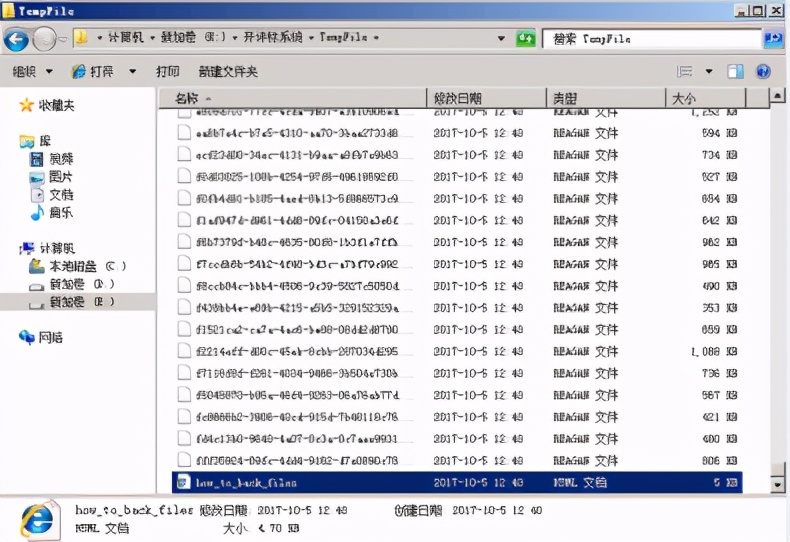

a)服务器文件被加密,例如加密成.java后缀或者其他奇怪的后缀名称,在桌面提示需要支付比特币赎金到某个账户,如果不支付将导致文件永远不可用,如下图所示:

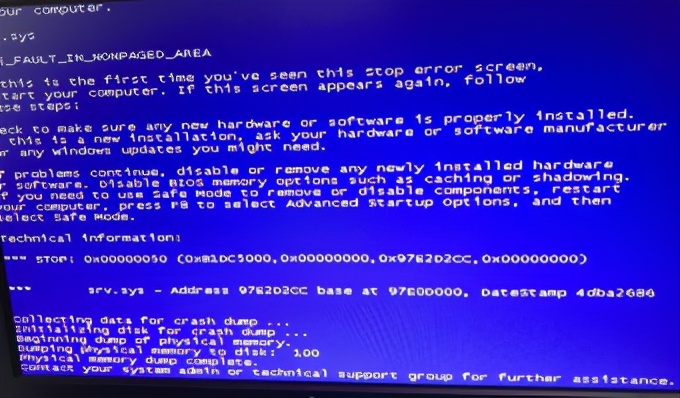

b)内网主机成片出现蓝屏现象,蓝屏的代码提示srv.sys驱动出现问题,如下图所示。

二.勒索病毒事件处理流程

1.IT管理人员发现服务器中的文件勒索通知截图取证,类似如下图。下图是wannacry的截图,不同勒索病毒可能展现形式有一点区别,总体上都是文件加密+弹框勒索。

2.被加密的时间和文件后缀名是什么,截图取证。

3.服务器是否对外开放3389远程桌面端口,截图取证。

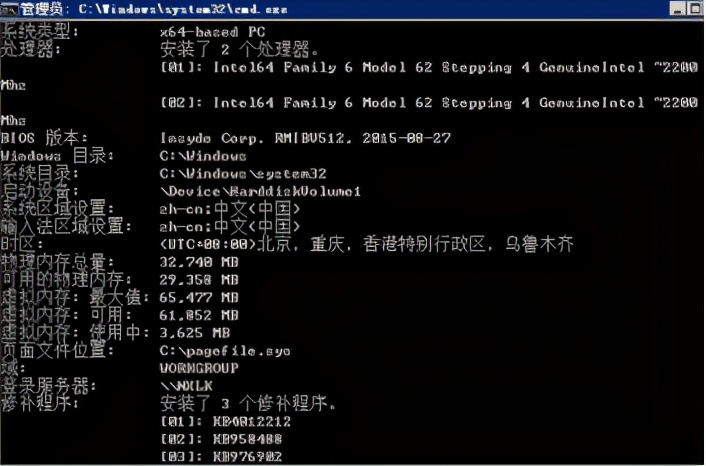

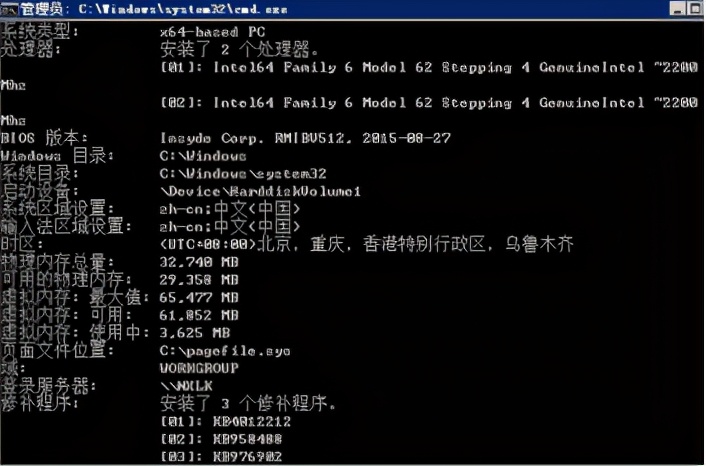

4.服务器检查是否开放了135,137,139,445等端口,截图取证。确认是否打过MS17-010(永恒之蓝)补丁,systeminfo查看补丁信息:

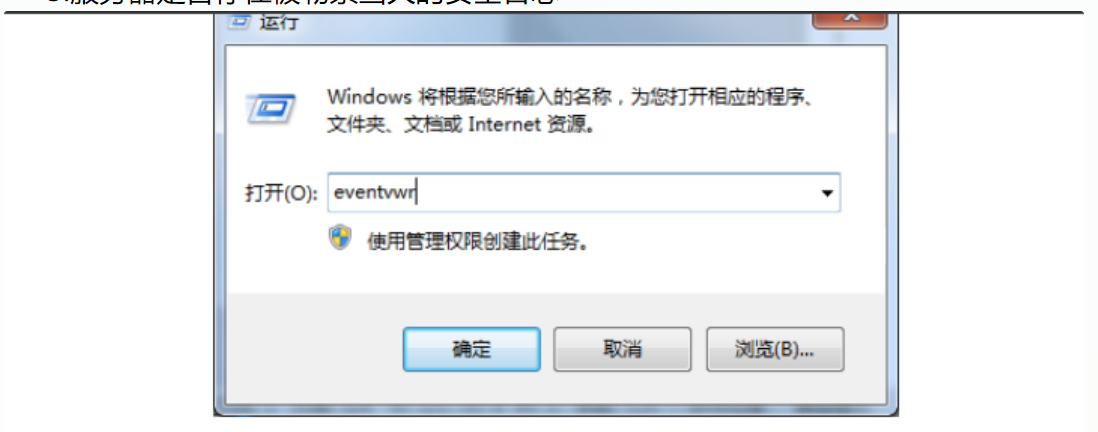

5.服务器是否存在被勒索当天的安全日志

1)勒索病毒的另一个现象是内网主机出现莫名其妙的蓝屏,病毒在局域网内一般都是通过网络共享服务传播,wannacry变种病毒传播方式跟之前勒索病毒一样,也是通过MS17-010中的永恒之蓝漏洞进行传播。

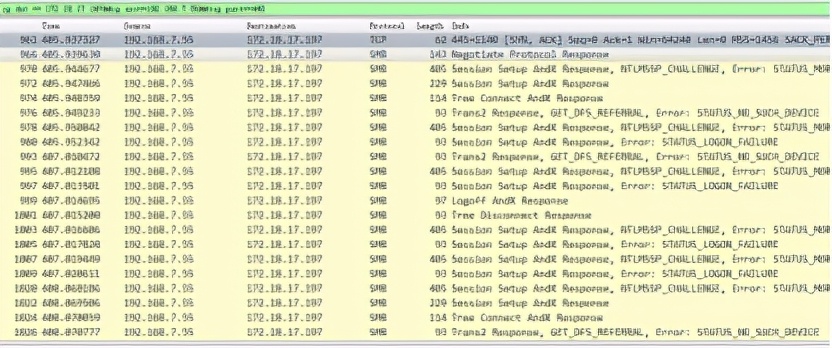

在内网蓝屏主机上使用wireshark抓包工具会发现大量的445端口的数据包(注意:如果开机一会就蓝屏没法抓包,可以在交换机镜像口抓包)

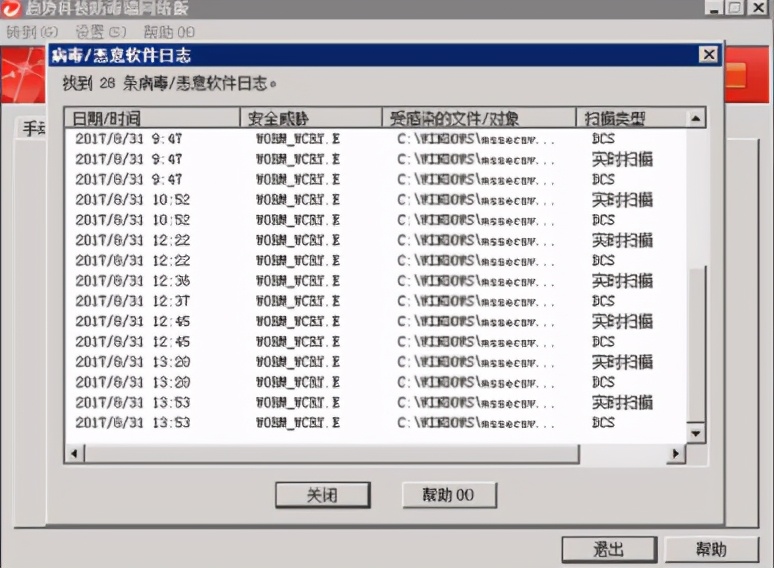

使用杀毒软件或者深信服提供的EDR专杀工具,可以发现感染主机上存在木马病毒文件,病毒文件为C:\Windows\tasksche.exe、C:\Windows\mssecsvc.exe等。

mssecsvc.exe释放自身中的资源文件到C:\Windows\tasksche.exe, tasksche.exe本应该是勒索程序,但此变种的该程序在主流的windows操作系统上运行出错,从而没有进行勒索行为。

如果C:\Windows\tasksche.exe存在,mssecsvc.exe将其更名为C:\Windows\qeriuwjhrf,在重复感染的情况下,C:\Windows\qeriuwjhrf文件一般都存在。

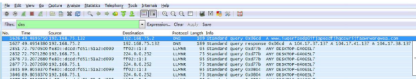

这种类型的勒索病毒会向外面连接恶意域名,通过抓包软就可以发现,感染病毒后的一些主机会请求恶意域名,如下图,访问了一个非常奇怪的域名,www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com。

三.常规勒索病毒事件排查方法

1.服务器未打MS17-010补丁,中毒原因排查方法

(1)咨询服务器管理员了解服务器中的文件大概被加密的时间,记录下服务器被勒索的时间。

(2)检查服务器之前是否打过MS17-010补丁,服务器中的补丁编号与官方编号进行对比(如win2008R2补丁 KB4012212、KB4012215),如果没有发现对应的补丁,则该服务器未打MS17-010补丁,截图取证。

systeminfo查看补丁信息:

不同版本的操作系统对应的MS17-010补丁编号链接:

https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2017/ms17-010

(3)告知管理员服务器未打MS17-010补丁,导致服务器被勒索。

建议管理员做如下处置:

1. 重新安装操作系统。

2. 利用NSA免疫工具关闭135,137,139,445等端口。

3. 重装服务器之后修改管理员密码,确保密码复杂度,建议使用VPN登录3389远程登录。

4. 安装终端杀毒软件。

5. 数据备份,对重要的数据文件定期进行非本地备份

6. 安全意识宣传,不使用不明来历的U盘、移动硬盘等存储设备;不要点击来源不明的邮件以及附件;不接入公共网络也不允许内部网络接入来历不明外网PC。

7. 建议部署安全感知平台(可以发现内网哪些主机感染勒索病毒以及勒索病毒变种)发现更多威胁。

2. 服务器打过相关漏洞补丁排查方法

服务器打补丁仍然遭到入侵,文件被加密,这种情况绝大多数是由于开放3389端口导致,其排查思路为:

(1)咨询服务器管理员,了解服务器中的文件大概被勒索病毒加密的时间,记录下服务器被勒索的时间。

(2)systeminfo命令检查服务器之前是否打过MS17-010补丁,服务器中的补丁编号与官方编号进行对比(如win2008R2应该打的MA17-010补丁为 KB4012212、KB4012215),此场景下可以发现服务器已经打上相应的漏洞补丁,截图取证。

(3) 查看服务器是否开放135,139,445等高危端口,可以借助一些wannacry免疫工具(如深信服EDR工具等查杀的检测工具)进行检测(如果检测出有问题,不要免疫),截图取证。

(4)查看服务器是否开放3389远程登录,截图取证。

(5)使用EDR、QQ管家等杀毒工具对服务器进行查杀,看是否能杀出病毒样本(目前不少勒索病毒加密完会自行删除本体,杀软不一定能100%杀出病毒),上传样本到virustotal、微步在线等平台进行确认,看是否报样本为勒索病毒,同时记录病毒的创建时间和修改时间,截图取证。

(6)根据勒索病毒的后缀名,尽可能的找出最早被加密的那个文件,记录文件的创建时间,修改时间

7)告知管理员服务器3389登录密码被黑客获取,黑客远程登录服务器,植入勒索病毒,导致被勒索,建议管理员做如下处置:

1. 重新安装操作系统。

2. 利用NSA免疫工具关闭135,137,139,445等端口。

3. 重装服务器之后修改管理员密码,确保密码复杂度,建议使用VPN登录3389远程登录。

4. 安装终端杀毒软件。

5. 数据备份,对重要的数据文件定期进行非本地备份

6. 安全意识宣传,不使用不明来历的U盘、移动硬盘等存储设备;不要点击来源不明的邮件以及附件;不接入公共网络也不允许内部网络接入来历不明外网PC。

7. 建议部署安全感知平台(可以发现内网哪些主机感染勒索病毒以及勒索病毒变种)发现更多威胁。

当病毒爆发,内网主机大量出现蓝屏现象,临时的解决方案是在交换机上过滤所有接口的135,137,139,445访问,禁止病毒在内网通过上述端口进行传播。然后通过深信服EDR进行一台台主机病毒查杀。这种方式简单粗暴有效,但是对于部分内网是需要进行445端口访问的就不可行了,接入在同一个非网管的二层交换机下面也不能实现隔离,也很难及时发现内网勒索病毒爆发的情况。